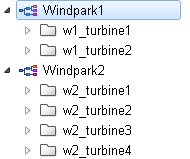

В данном примере будет рассмотрена модель парка ветряков с двумя представлениями: «Windpark1» и «Windpark2» и четырьмя различными узлами «Turbine1», «Turbine2», «Turbine3» и «Turbine4». Прежде чем приступить к работе с этим примером, настройте проект для использования плагина проверки полномочий.

Данный пример состоит из следующих частей:

- Создание типов точек данных и точек данных в PARA

- Создание двух представлений и двух узлов в каждом с помощью редактора модели данных, а также назначение соответствующих точек данных

- Создание групп пользователей, установка пользовательских битов, создание пользователей, назначение пользователей через панель управления пользователями.

- Создание ролей с помощью мастера

Создание типов точек данных и точек данных в PARA

- Создайте необходимые типы точек данных и точки данных в модуле PARA следующим образом: тип точки данных «Windpark1» с элементом «speed» типа int.

Рисунок: модуль PARA -> Тип точек данных «Windpark1»

- Далее создайте тип точек данных «Windpark2» с тремя различными элементами: «inOperation» (bool), «speed» (int), «current» (int).

Рисунок: модуль PARA — > Тип точек данных «Windpark2»

- Создайте следующие точки данных: w1_turbine1, w1_turbine2 (в первом типе), w2_turbine1, w2_turbine2, w2_turbine3 и w2_turbine4 (во втором типе)

Создание двух представлений и двух узлов в каждом с помощью редактора модели данных, а также назначение соответствующих точек данных

- Создайте два представления «Windpark1» и «Windpark2» в редакторе модели данных. Представление «Windpark1» содержит узел «Turbine1».

Рисунок: редактор модели данных – представление «Windpark1»

- Назначьте точку данных «w1_turbine1.speed» узлу «Turbine1»

Рисунок: узел «Turbine1» и точка данных «w1_turbine1″.speed»

- Назначьте точку данных «w1_turbine2.speed» узлу «Turbine2»

- Представление «Windpark2» содержит узлы «Turbine1», «Turbine2», «Turbine3″ и » Turbine4″. Назначьте соответствующие точки данных узлам, например, точку данных » w2_turbine1.inOperation» — узлу «Turbine1». Назначьте остальные точки данных узлам представлений. См. рисунок ниже.

Рисунок: Редактор модели данных – представление «Windpark2»

Рисунок: узел «Turbine1» и точка данных «w2_turbine1″.inOperation»

Создание групп пользователей, установка пользовательских битов, создание пользователей, назначение пользователей через панель управления пользователями.

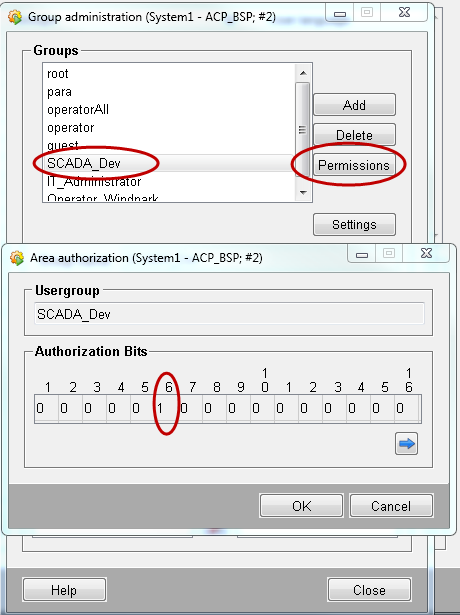

- С помощью панели «Управление системой -> Полномочия -> Управление пользователями» создайте три группы пользователей: Operator_Windpark, IT_Administrator, SCADA_Dev

- Откройте панель «Управление группами», нажав кнопку «Управление пользователями», а затем кнопку «Управление» в рамке «Группы». Добавьте группы Operator_Windpark, IT_Administrator и SCADA_Dev

Рисунок: управление группами – создание групп

- Установите пользовательские биты с помощью кнопки «разрешения» или двойным щелчком мыши на имени группы. Установите шестой бит для группы «SCADA_Dev», седьмой — для группы «IT_Administrator» и восьмой — для группы «Operator_Windpark».

- Создайте трёх пользователей для групп: jdoe, mmuster, jschmidt.

Все пользователи принадлежат к группе «para». Помимо этого, пользователь John Doe (jdoe) принадлежит к группе «IT_Administrator» . Пользователь Max Mustermann (mmuster) принадлежит к группе «SCADA_Dev», а jschmidt (jschmidt) – к группе «Operator_Windpark».

Благодаря членству в группе «PARA» созданные пользователи имеют первые 5 бит.

Пользователь mmuster дополнительно имеет шестой бит благодаря группе SCADA_Dev.

Пользователь jdoe дополнительно получает бит 7 из группы «IT_Administrator», а

пользователь jschmidt – бит 8 из группы «Operator_Windpark».

Создание ролей с помощью мастера

- Войдите в систему в качестве пользователя «para» (Опция UI-менеджера: -m para -server https://localhost:443 -ssa).

- Откройте мастер настройки плагина проверки полномочий с помощью Панели «Управление системой» -> «Полномочия»

-> «Плагин проверки полномочий». - В мастере создайте 3 роли:

-

- 1. SCADA_Dev, 2. IT_Admin, 3. Operator_windpark.

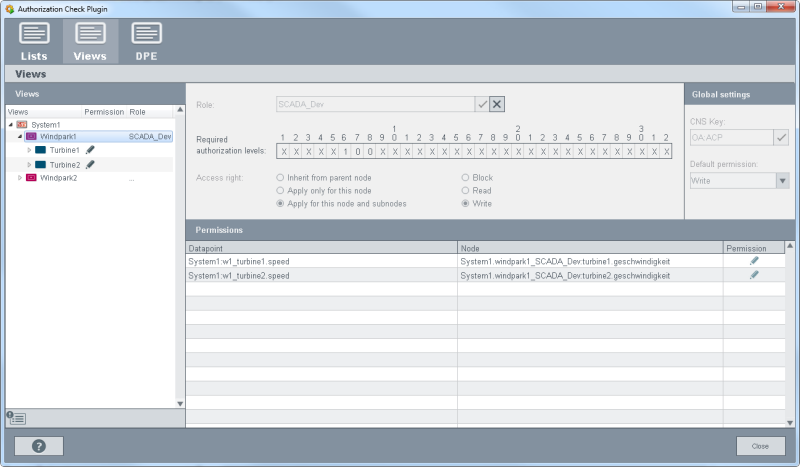

Для представления «Windpark1» у роли «SCADA_Dev» установите значение 1 для шестого бита, а значение битов 7 и 8 – в 0.

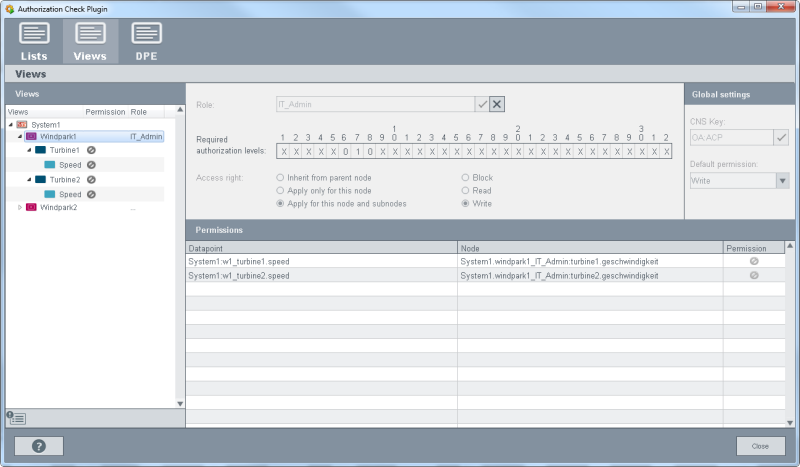

Для роли «IT_Admin» установите 7 бит равным 1, а биты 6 и 8 – 0.

Для роли «Operator_Windpark» установите 8 бит равным 1, а биты 6 и 7 – 0.

- 1. SCADA_Dev, 2. IT_Admin, 3. Operator_windpark.

- Для роли «SCADA_Dev» для представления «Winpark1» установите права на «запись», так как это роль разработчика.

Рисунок: роль «SCADA_Dev», а также необходимые уровни полномочий и права доступа для представления «Windpark1»

- Для роли «IT_Admin», которая также является ролью разработчика, установите узлы «Turbine1» и «Turbine2» представления «Windpark1» в состояние заблокировано, так как эта роль не отвечает за представление «Windpark1».

Рисунок: роль «IT_Admin» , а также необходимые уровни полномочий и права доступа для представления «Windpark1»

- Роль «Operator_Windpark» имеет разрешение на запись для «Turbine1» и разрешение на чтение для «Turbine2» представления «Windpark1».

Рисунок: роль «Operator_Windpark» , а также необходимые уровни авторизации и права доступа для представления «Windpark1»

- «Windpark2» все еще разрабатывается и пока не работает, поэтому у оператора нет прав доступа. Для роли «Operator_Windpark» все турбины представления «Windpark2» блокируются

Рисунок: роль «Operator_Windpark» , а также необходимые уровни полномочий и права доступа для представления «Windpark2»

- Роли «SCADA_Dev» и «IT_Admin» обладают разрешением на запись для всех турбин, так как это роли разработчиков.

Рисунок: роль «SCADA_Dev» , а также необходимые уровни полномочий и права доступа для представления «Windpark2»

Рисунок: роль «IT_Admin» , а также необходимые уровни полномочий и права доступа для представления «Windpark2»