Для аутентификации менеджеров на стороне сервера используются SSL-сертификаты.

В «КАСКАД Цифра» мультиплексный прокси и HTTP-сервер используют SSL-сертификаты для безопасного соединения.

Для SSL-связи можно использовать файловые сертификаты и сертификаты из хранилища сертификатов Windows.

В этом разделе представлена информация об использовании сертификатов из хранилища сертификатов Windows:

- MMC – консоль управления Microsoft

- Создание и преобразование сертификатов «КАСКАД Цифра» для мультиплексного прокси, импорт в хранилище сертификатов Windows и использование идентификаторов сертификатов

- Создание и преобразование сертификатов «КАСКАД Цифра» для аутентификации на стороне сервера, импорт в хранилище сертификатов Windows и использование идентификаторов сертификатов

- Использование сертификатов с индивидуальным кодом из хранилища Windows для мультиплексного прокси

- Использование сертификатов с индивидуальным кодом из хранилища Windows для аутентификации на стороне сервера

MMC – консоль управления Microsoft

Консоль управления Microsoft (MMC) представляет собой графический интерфейс пользователя, который служит для управления компьютерами под управлением Windows. MMC содержит оснастку программы, которая может использоваться для сохранения и распространения сертификатов. MMC требует собственного формата сертификатов – PKCS12, который содержит одновременно сертификат вместе с закрытым ключом.

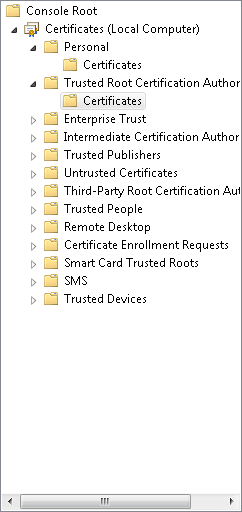

В хранилище сертификатов Windows сохраняются сертификаты для локального пользователя и для компьютера (локального компьютера). На рисунке показан внешний вид хранилища сертификатов Windows.

Рисунок: хранилище сертификатов Windows

Директория «Сертификаты (локальный компьютер)» содержит сертификаты всех пользователей, которые входят в систему на этом компьютере.

Директория «Личное» содержит сертификаты для пользователей/ПК. Соответствующие закрытые ключи сохраняются в профиле пользователя или на смарт-карте/токене. Если для шифрования используется хранилище сертификатов Windows, персональный сертификат для системы «КАСКАД Цифра» указывается через конфигурационную запись «winCert». Необходимые записи представлены в разделе «Пример конфигурационных записей для защищённого соединения».

Директория «Доверенные корневые центры сертификации» содержит сертификаты доверенных корневых центров сертификации. Если хранилище сертификатов Windows используется для безопасной связи, сертификат rootCA указывается для системы «КАСКАД Цифра» при помощи конфигурационной записи «WinRootCA». Необходимые записи представлены в разделе «Пример конфигурационных записей для MxProxy и HTTP-сервера».

Создание, преобразование сертификатов «КАСКАД Цифра» для мультиплексного прокси, импорт в хранилище сертификатов Windows и использование идентификаторов сертификатов.

В примере ниже описывается, как создать сертификаты «КАСКАД Цифра» для мультиплексного прокси с помощью панели «КАСКАД Цифра»; как преобразовать их в формат хранилища сертификатов Windows; как импортировать их в хранилище сертификатов Windows.

- Создайте корневой и хост-сертификат типа «сертификат для WCCILproxy» С помощью панели.

Для сохранения и управления сертификатами «КАСКАД Цифра» в MMC сертификаты, созданные с помощью панели в «КАСКАД Цифра», сначала должны быть приведены к формату PKCS12.

После создания сертификатов с помощью панели «КАСКАД Цифра» используйте следующие команды openSSL для создания сертификатов в хранилище.

- Для сертификата корневого ЦС выполните следующую команду openSSL в каталоге, где были сохранены сертификаты:

openssl pkcs12 -export -in root-cert.pem -inkey root-key.pem -out ProxyRootCert.pfx

- Для хост-сертификата выполните следующую команду в каталоге, где были сохранены сертификаты:

openssl pkcs12 -export -in host-cert.pem -inkey host-key.pem -out ProxyHostCert.pfx

ВНИМАНИЕ

ВНИМАНИЕ

Обратите внимание, чтобы иметь возможность использовать сертификаты для мультиплексного прокси, необходимо задать значение 0 записи в реестре: «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Cryptography\forcekeyprotection». Откройте реестр с помощью команды «regedit». Если необходимой записи нет, добавьте её. В противном случае измените значение по умолчанию (2) на 0. Обратите внимание, что все импортированные ранее сертификаты следует импортировать повторно. Запись в реестре по умолчанию имеет значение 2 из соображений безопасности (защита для ключей, сохраненных на компьютере).

Рисунок: Командная строка – команды openSSL

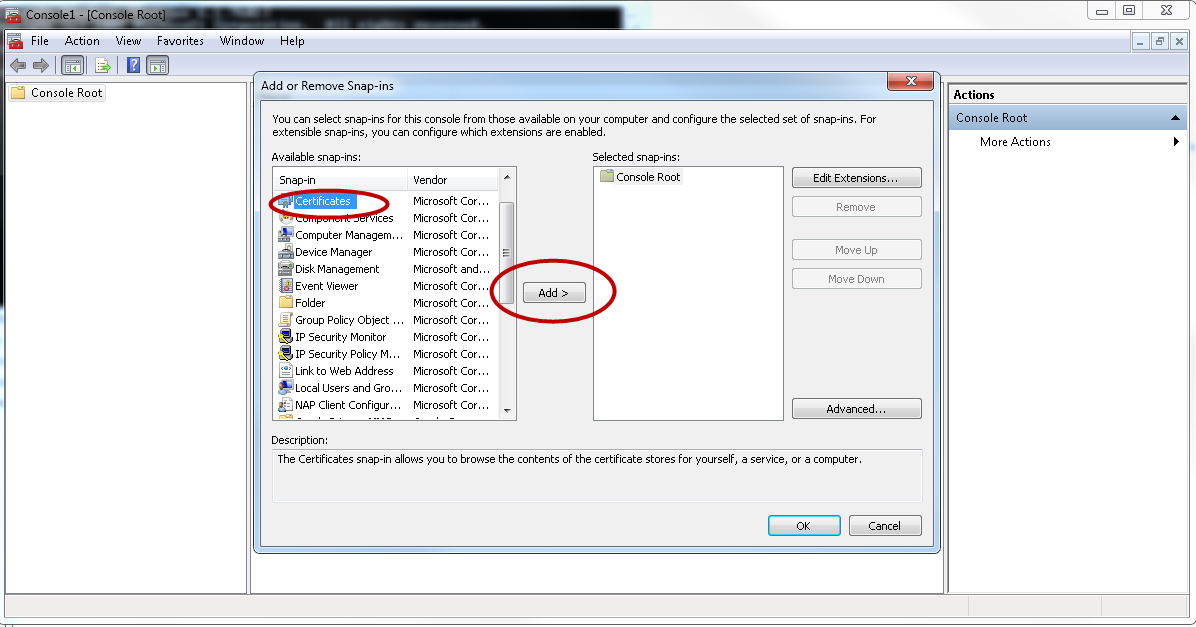

- Откройте консоль управления Microsoft (MMC) от имени администратора в командной строке, введя команду «mmc».

- В меню «Файл» нажмите на кнопку «Добавить или удалить оснастку».

- Затем выберите сертификаты и учетную запись компьютера.

Рисунок: Windows MMC – выбор сертификатов

Рисунок: Windows MMC – выбор учетной записи

Рисунок: Windows MMC – выбор локального компьютера

- Нажмите на кнопку «Готово».

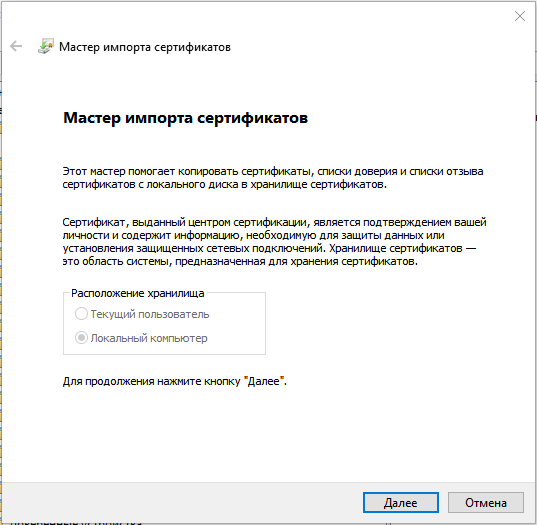

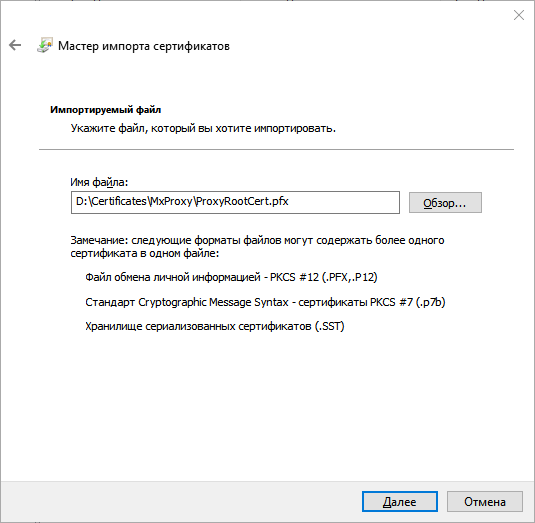

- Импортируйте сертификаты, созданные на первом шаге, следующим образом:

Рисунок: импорт сертификатов – шаг 1

Рисунок: импорт сертификатов – шаг 2

Рисунок: импорт сертификатов – шаг 3

Установите флажок «Отметить этот ключ как экспортируемый. Это позволит вам создать резервную копию или транспортировать ваши ключи позже». Эта опция обязательна для мультиплексного прокси!

Рисунок: импорт сертификатов – шаг 4

- Выберите хранилище сертификатов «Личное» и завершите импорт.

Рисунок: импорт сертификатов – шаг 5

Рисунок: импорт сертификатов – импортированный хост-сертификат

- Импортируйте корневой сертификат в директорию «Доверенные корневые центры сертификации».

Рисунок: импорт сертификатов – импортированный корневой сертификат

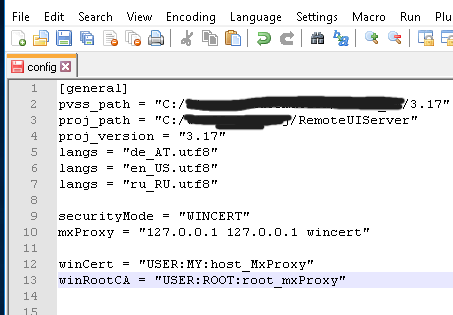

- В примере ниже показан конфигурационный файл для одиночной системы:

Прокси и сервер размещаются на одном и том же хосте. Клиент (на отдельном хосте) связывается с сервером через прокси.

- Внесите конфигурационные записи следующим образом:

Рисунок: конфигурационный файл сервера – используйте сертификат через имя файла в файле конфигурации

Рисунок: файл конфигурации клиента – используйте сертификат через имя файла в файле конфигурации

Создание и преобразование сертификатов «КАСКАД Цифра» для аутентификации на стороне сервера, импорт в хранилище сертификатов Windows и использование идентификаторов сертификатов

Для аутентификации менеджеров на стороне сервера требуется сертификат общего назначения. Создание сертификатов общего назначения с помощью панели создания SSL-сертификатов

- Создайте корневой и хост-сертификат типа «сертификат общего назначения» с помощью панели создания SSL-сертификатов.

ПРИМЕЧАНИЕ

ПРИМЕЧАНИЕ

Вы можете создать несколько хост-сертификатов для одного и того же корневого сертификата. Таким образом, вы можете создавать сертификаты для различных ролей пользователя, таких как «оператор» или «техник». Обратите внимание, что вам необходимо создать отдельный сертификат (сертификат с именем пользователя) для каждого пользователя, от имени которого вы хотите запустить менеджер. Все пользователи могут проходить аутентификацию.

- Для сохранения сертификатов и управления ими в MMC созданный сертификат хоста должен быть сначала преобразован в формат PKCS12. Используйте следующую команду в каталоге, где были сохранены сертификаты, чтобы создать сертификат pfx. Если вы используете файлы с расширением «.pem» вместо этого «.crt»-файлов, используйте имена «.pem»-файлов для следующей команды.

openssl pkcs12 -export -in hostCertOperator.crt -inkey hostCertOperator.key -out hostCertOperator_SSA.pfx -CSP «Microsoft Enhanced RSA and AES Cryptographic Provider

- Затем импортируйте сертификат pfx. Чтобы узнать, как импортировать «.pfx»-файлы в хранилище сертификатов Windows – см. раздел «Создание, преобразование сертификатов «КАСКАД Цифра» для мультиплексного прокси, импорт в хранилище сертификатов Windows и использование идентификаторов сертификатов».

- Импортируйте также корневой сертификат с расширением «.crt». Корневой сертификат не должен быть преобразован в формат «.pfx», но может быть импортирован напрямую.

Рисунок: импортированный хост-сертификата

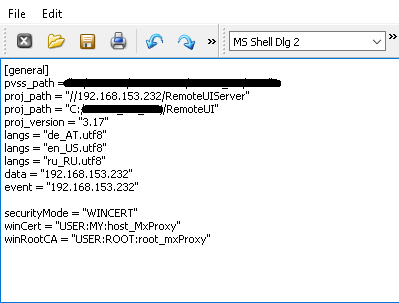

- Установите необходимые конфигурационные записи:

Использование сертификатов с индивидуальным кодом из хранилища Windows для мультиплексного прокси

Сертификаты для мультиплексного прокси могут быть использованы с помощью индивидуального кода следующим образом:

Рисунок: хранилище сертификатов Windows – индивидуальный код импортированного сертификата MxProxy

Конфигурационный файл для одиночной системы:

Прокси и сервер размещаются на одном и том же хосте. Клиент (на отдельном хосте) связывается с сервером через прокси.

Рисунок: конфигурационный файл сервера – используйте сертификат через индивидуальный код в конфигурационном файле

ПРИМЕЧАНИЕ

ПРИМЕЧАНИЕ

Обратите внимание, что вы также можете использовать учетную запись компьютера для записей «winRootCA» и «winCert», если вы импортировали сертификаты с помощью учетной записи компьютера.

winCert = «MACHINE:MY:07 b6 90 ce 29 e4 a9 b3 1b 2e d3 a1 67 31 62 a9 6f d0 40 d6»

winRootCA = «MACHINE:ROOT:f1 8e 54 d5 52 56 58 be e1 9b a6 71 16 e0 9f 94 90 f7 d4 f7»

Рисунок: конфигурационный файл клиента – используйте сертификат через индивидуальный код в конфигурационном файле

Использование сертификатов с индивидуальным кодом из хранилища Windows для аутентификации на стороне сервера

Сертификаты для аутентификации менеджеров могут быть использованы с помощью индивидуального кода следующим образом:

- Создайте хост- и корневой сертификаты общего назначения и импортируйте их в хранилище сертификатов Windows. Инструкции по созданию и импорту сертификатов см. в разделе Создание и преобразование сертификатов «КАСКАД Цифра» для аутентификации на стороне сервера, импорт в хранилище сертификатов Windows и использование идентификаторов сертификатов.

- Импортируйте также корневой сертификат с расширением «.crt». Корневой сертификат не должен быть преобразован в формат «.pfx», но может быть импортирован напрямую.

Рисунок: хранилище сертификатов Windows – индивидуальный код импортированного сертификата для аутентификации на стороне сервера

Рисунок: корневой сертификат «Доверенный корневой центр сертификации»

- Установите конфигурационные записи в файле config проекта.

ВНИМАНИЕ

ВНИМАНИЕ

При копировании индивидуального кода из хранилища сертификатов Windows и добавлении его в файл config убедитесь, что между «MY:» и самим кодом не добавляется пробел. Пробел не допускается в индивидуальном коде, например: ssaCertificate = «store:MACHINE:MY:3f 29 13 2a 41 4e ae df 42 64 5b 75 d3 96 8c 03 0d f0 0c ec»

Рисунок: использование сертификата с помощью индивидуального кода в конфигурационном файле